Uma nova técnica de tapjacking pode explorar animações da interface do usuário para ignorar o sistema de permissões do Android e permitir acesso a dados confidenciais ou induzir os usuários a realizar ações destrutivas, como limpar o dispositivo.

Diferentemente do tapjacking tradicional baseado em sobreposição, os ataques TapTrap funcionam até mesmo com aplicativos sem permissão para iniciar uma atividade transparente inofensiva sobre uma maliciosa, um comportamento que permanece inalterado no Android 15 e 16.

O TapTrap foi desenvolvido por uma equipe de pesquisadores de segurança da TU Wien e da Universidade de Bayreuth (Philipp Beer, Marco Squarcina, Sebastian Roth, Martina Lindorfer) e será apresentado no próximo mês no Simpósio de Segurança USENIX .

No entanto, a equipe já publicou um artigo técnico que descreve o ataque e um site que resume a maioria dos detalhes.

Como funciona o TapTrap

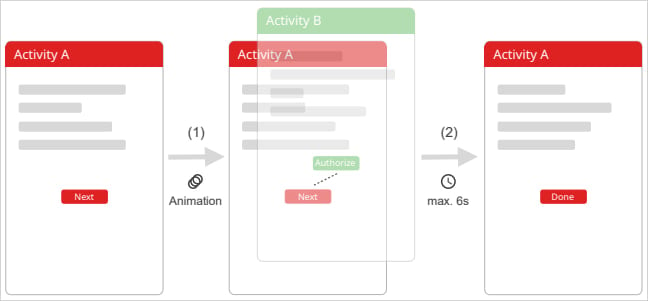

O TapTrap abusa da maneira como o Android lida com transições de atividades com animações personalizadas para criar uma incompatibilidade visual entre o que o usuário vê e o que o dispositivo realmente registra.

Um aplicativo malicioso instalado no dispositivo de destino inicia uma tela sensível do sistema (prompt de permissão, configuração do sistema, etc.) de outro aplicativo usando ‘startActivity()’ com uma animação personalizada de baixa opacidade.

“A chave do TapTrap é usar uma animação que torna a atividade alvo quase invisível”, dizem os pesquisadores em um site que explica o ataque .

“Isso pode ser alcançado definindo uma animação personalizada com a opacidade inicial e final (alfa) definida para um valor baixo, como 0,01”, tornando assim a atividade maliciosa ou arriscada quase completamente transparente.

“Opcionalmente, uma animação de escala pode ser aplicada para ampliar um elemento específico da interface do usuário (por exemplo, um botão de permissão), fazendo com que ele ocupe a tela inteira e aumentando a chance de o usuário tocar nele.”

Fonte: taptrap.click

Embora o prompt iniciado receba todos os eventos de toque, tudo o que o usuário vê é o aplicativo subjacente que exibe seus próprios elementos de interface do usuário, já que acima dele está a tela transparente com a qual o usuário realmente interage.

Pensando que interage com o aplicativo bening, um usuário pode tocar em posições específicas da tela que correspondem a ações arriscadas, como botões “Permitir” ou “Autorizar” em avisos quase invisíveis.

Um vídeo divulgado pelos pesquisadores demonstra como um aplicativo de jogo pode aproveitar o TapTrap para permitir o acesso da câmera a um site por meio do navegador Chrome.

Exposição ao risco

Para verificar se o TapTrap poderia funcionar com aplicativos na Play Store, o repositório oficial do Android, os pesquisadores analisaram cerca de 100.000. Descobriram que 76% deles são vulneráveis ao TapTrap, pois incluem uma tela (“atividade”) que atende às seguintes condições:

- pode ser iniciado por outro aplicativo

- executa a mesma tarefa que o aplicativo de chamada

- não substitui a animação de transição

- não espera que a animação termine antes de reagir à entrada do usuário

Os pesquisadores dizem que as animações são ativadas na versão mais recente do Android, a menos que o usuário as desative nas opções do desenvolvedor ou nas configurações de acessibilidade, expondo os dispositivos a ataques TapTrap.

Ao desenvolver o ataque, os pesquisadores usaram o Android 15, a versão mais recente na época, mas depois que o Android 16 foi lançado, eles também realizaram alguns testes nele.

Marco Squarcina disse ao BleepingComputer que eles testaram o TapTrap em um Google Pixel 8a com Android 16 e podem confirmar que o problema continua sem solução.

O GrapheneOS, sistema operacional móvel focado em privacidade e segurança, também confirmou ao BleepingComputer que o mais recente Android 16 é vulnerável à técnica TapTrap e anunciou que seu próximo lançamento incluirá uma correção .

O BleepingComputer entrou em contato com o Google sobre o TapTrap, e um porta-voz disse que o problema do TapTrap será mitigado em uma atualização futura:

“O Android está constantemente aprimorando suas medidas de mitigação contra ataques de tapjacking. Estamos cientes dessa pesquisa e abordaremos esse problema em uma atualização futura. O Google Play possui políticas em vigor para manter os usuários seguros, às quais todos os desenvolvedores devem aderir, e se descobrirmos que um aplicativo violou nossas políticas, tomaremos as medidas cabíveis.” – disse um representante do Google ao BleepingComputer.