Pesquisadores de segurança divulgaram um novo bypass de inicialização segura rastreado como CVE-2025-3052 que pode ser usado para desativar a segurança em PCs e servidores e instalar malware bootkit.

A falha afeta quase todos os sistemas que confiam no certificado “UEFI CA 2011” da Microsoft, o que abrange praticamente todos os hardwares que oferecem suporte ao Secure Boot.

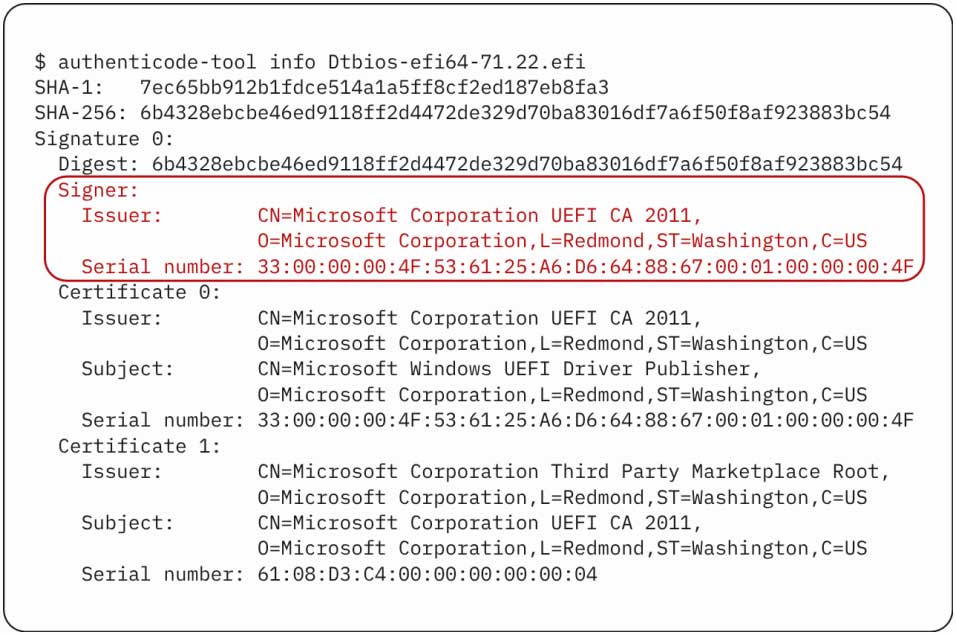

O pesquisador da Binarly, Alex Matrosov, descobriu a falha CVE-2025-3052 após encontrar um utilitário de atualização de BIOS assinado com o certificado de assinatura UEFI da Microsoft.

O utilitário foi projetado originalmente para tablets robustos, mas como foi assinado com o certificado UEFI da Microsoft, ele pode ser executado em qualquer sistema habilitado para Secure Boot.

Investigações posteriores descobriram que o módulo vulnerável estava circulando na natureza desde pelo menos o final de 2022 e posteriormente foi carregado no VirusTotal em 2024, onde o Binarly o detectou.

A Binarly divulgou a falha para a CERT/CC em 26 de fevereiro de 2025, com a CVE-2025-3052 sendo mitigada hoje como parte do Microsoft June 2025 Patch Tuesday .

No entanto, durante esse processo, a Microsoft determinou que a falha impactou outros 13 módulos, que foram adicionados ao banco de dados de revogação.

“Durante o processo de triagem, a Microsoft determinou que o problema não afetava apenas um único módulo, como se acreditava inicialmente, mas, na verdade, 14 módulos diferentes”, explica Binarly.

“Por esse motivo, o dbx atualizado lançado durante o Patch Tuesday em 10 de junho de 2025 contém 14 novos hashes.”

O bypass de inicialização segura

A falha é causada por um utilitário legítimo de atualização do BIOS assinado com o certificado UEFI CA 2011 da Microsoft, que é confiável na maioria dos sistemas modernos que utilizam firmware UEFI.

Fonte: Binarly

Este utilitário lê uma variável NVRAM gravável pelo usuário (IhisiParamBuffer) sem validá-la. Se um invasor tiver direitos de administrador em um sistema operacional, ele poderá modificar essa variável para que dados arbitrários sejam gravados em locais de memória durante o processo de inicialização UEFI. Isso é feito antes do sistema operacional, ou mesmo do kernel, ser carregado.

Usando essa vulnerabilidade, a Binarly criou um exploit de prova de conceito para zerar a variável global ‘gSecurity2’, que é usada para impor a inicialização segura.

“Para nossa prova de conceito (PoC), optamos por substituir a variável global gSecurity2”, explica o relatório da Binarly .

Esta variável contém um ponteiro para o Protocolo de Arquitetura Security2, que a função LoadImage usa para impor a Inicialização Segura. Ao defini-la como zero, desabilitamos efetivamente a Inicialização Segura, permitindo a execução de quaisquer módulos UEFI não assinados.

Uma vez desabilitado, os invasores podem instalar malware bootkit que pode se esconder do sistema operacional e desativar outros recursos de segurança.

Para corrigir o CVE-2025-3052, a Microsoft adicionou os hashes dos módulos afetados à lista de revogação do dbx do Secure Boot. A Binarly e a Microsoft recomendam que os usuários instalem o arquivo dbx atualizado imediatamente por meio das atualizações de segurança de hoje para proteger seus dispositivos.

Também hoje, Nikolaj Schlej divulgou outro desvio de Secure Boot que afeta firmware compatível com UEFI baseado no Insyde H2O. A falha, denominada Hydroph0bia e rastreada como CVE-2025-4275, foi reportada ao Insyde e corrigida 90 dias após a divulgação.

A Binarly compartilhou um vídeo demonstrando como seu PoC pode desabilitar o Secure Boot e fazer com que uma mensagem seja exibida antes da inicialização do sistema operacional.