Diversos agentes maliciosos estão comprometendo contas do Microsoft 365 em ataques de phishing que exploram o mecanismo de autorização por código de dispositivo OAuth.

Os atacantes enganam as vítimas para que insiram um código de dispositivo na página de login legítima da Microsoft, autorizando, sem que elas saibam, um aplicativo controlado pelo atacante e concedendo-lhes acesso à conta alvo sem roubar credenciais ou burlar a autenticação multifator (MFA).

Embora o método não seja novo, a empresa de segurança de e-mail Proofpoint afirma que esses ataques aumentaram significativamente em volume desde setembro e envolvem tanto cibercriminosos com motivações financeiras, como o TA2723, quanto agentes de ameaças alinhados a governos.

“A Proofpoint Threat Research observou vários grupos de ameaças que usam phishing de código de dispositivo para enganar os usuários e levá-los a conceder acesso às suas contas do Microsoft 365 a agentes maliciosos”, alertou a empresa de segurança, acrescentando que campanhas generalizadas usando esses fluxos de ataque são “altamente incomuns”.

Ferramentas e campanhas

As cadeias de ataque observadas pela Proofpoint nas campanhas apresentam pequenas variações, mas todas envolvem enganar as vítimas para que insiram um código de dispositivo nos portais de login legítimos da Microsoft.

Em alguns casos, o código do dispositivo é apresentado como uma senha de uso único, enquanto em outros, a isca pode ser uma notificação de reautorização de token.

Os pesquisadores observaram dois kits de phishing usados nos ataques, nomeadamente o SquarePhish v1 e v2, e o Graphish, que simplificam o processo de phishing.

O SquarePhish é uma ferramenta de teste de intrusão (red teaming) disponível publicamente que visa fluxos de autorização de concessão de dispositivos OAuth por meio de códigos QR, imitando configurações legítimas de MFA/TOTP da Microsoft.

Graphish é um kit de phishing malicioso compartilhado em fóruns clandestinos, que oferece suporte a abusos do OAuth, registros de aplicativos do Azure e ataques de adversário no meio (Ai™).

Com relação às campanhas observadas pela Proofpoint, os pesquisadores destacaram três no relatório:

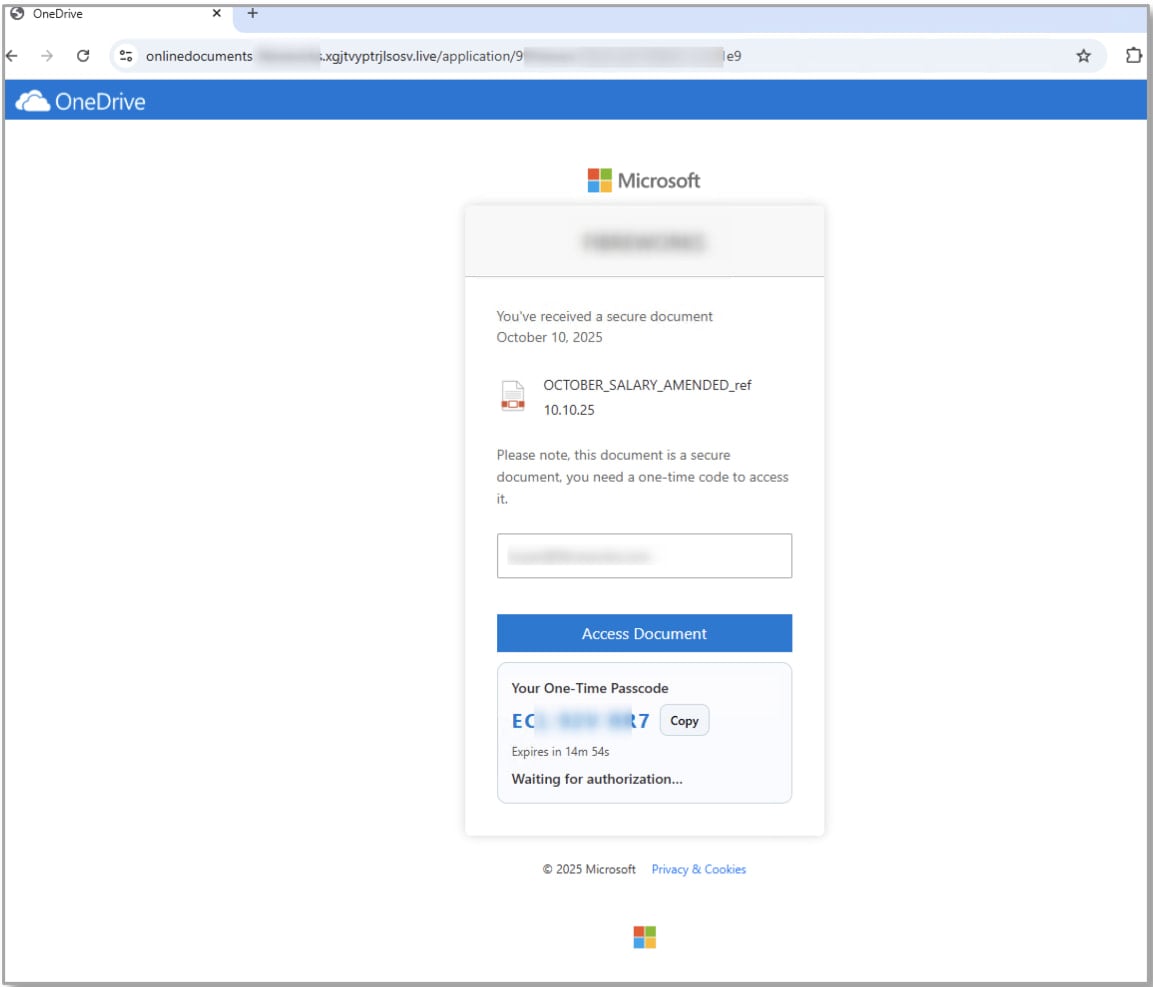

- Ataques de bônus salariais – Uma campanha que utiliza compartilhamento de documentos como isca e a identidade visual da empresa em diferentes locais para induzir os destinatários a clicarem em links que os direcionam para sites controlados pelo atacante. As vítimas são então instruídas a concluir uma “autenticação segura” inserindo um código fornecido na página de login legítima da Microsoft, o que autoriza um aplicativo controlado pelo atacante.

.jpg)

Fonte: Proofpoint

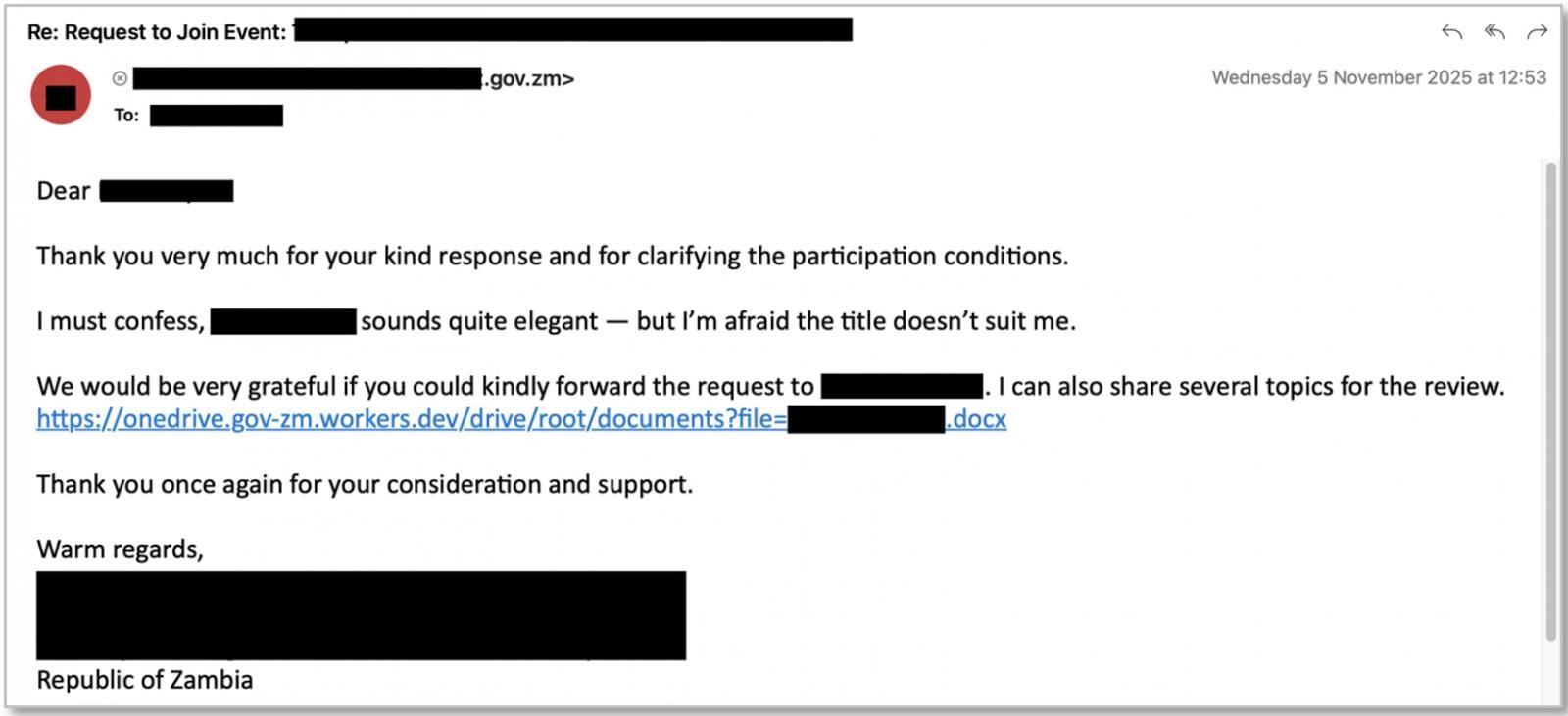

- Ataques TA2723 – Um grupo envolvido em phishing de credenciais em larga escala, anteriormente conhecido por falsificar contas do Microsoft OneDrive, LinkedIn e DocuSign, que começou a usar phishing de código OAuth em outubro. A Proofpoint avalia que as fases iniciais dessas campanhas provavelmente usaram o SquarePhish2, com ondas posteriores possivelmente migrando para o kit de phishing Graphish.

Fonte: Proofpoint

- Atividade alinhada a Estados – Desde setembro de 2025, a Proofpoint observou um agente de ameaças suspeito, alinhado à Rússia, rastreado como UNK_AcademicFlare, abusando da autorização de código de dispositivo OAuth para assumir o controle de contas. O agente usa contas de e-mail governamentais e militares comprometidas para criar um relacionamento antes de compartilhar links que falsificam o OneDrive, levando as vítimas a um fluxo de phishing de código de dispositivo. A atividade tem como alvo principal os setores governamental, acadêmico, de think tanks e de transporte nos EUA e na Europa.

Fonte: Proofpoint

Para bloquear esses ataques, a Proofpoint recomenda que as organizações usem o Acesso Condicional do Microsoft Entra sempre que possível e considerem a implementação de uma política de origem de login.